Akamai API Security

นอกจากโซลูชัน App & API Protection แล้ว Akamai ยังเป็นบริษัทรักษาความปลอดภัยทางไซเบอร์ที่เชี่ยวชาญในการปกป้อง API (API Security) ซึ่งเป็นโซลูชันที่ช่วยปกป้ององค์กรที่มีการใช้ทั้ง API จากภายในหรือภายนอกองค์กร มีความสามารถในการ Discovery ที่ช่วยค้นหา API ทั้งหมด ช่วยปกป้องช่องโหว่ที่เกิดจาก API ที่ไม่ได้ใช้แล้ว (zombie API) หรือการจัดการ policy ที่มีช่องโหว่ให้ผู้โจมตีสามารถเขาถึงสิทธิ์ต่างๆได้โดยไม่ได้รับอนุญาต และช่องโหว่อื่นๆ ตาม OWASP TOP 10

API Security

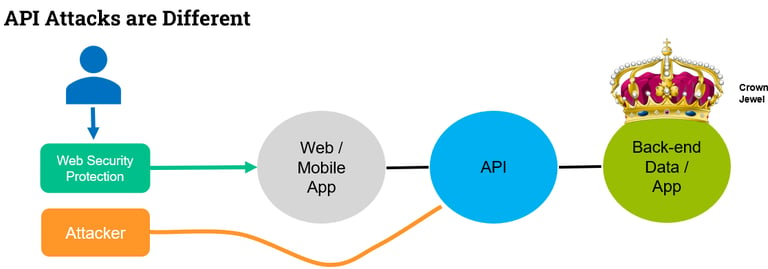

ในปัจจุบันสิ่งที่อันตรายจากการถูกโจมตีผ่าน API คือ "มันไม่เหมือนการโจมตีเว็บไซต์แบบเดิม" ผู้โจมตี ณ ตอนนี้ไม่จำเป็นต้องเจาะหน้าเว็บหรือแอปพลิเคชันมือถือ แต่สามารถมุ่งเป้าไปที่ API โดยตรง เพื่อเข้าถึงข้อมูลเบื้องหลัง (database) หรือ crown jewels ขององค์กร API จึงกลายเป็นทางลัดที่สามารถ bypass ระบบความปลอดภัยแบบเดิมได้ง่ายขึ้น

The 3 Pillars of API Security

Governance

วางมาตรฐานตั้งแต่เริ่มต้นพัฒนา API เพื่อเพิ่มความปลอดภัย ช่วยลดปัญหาที่อาจเกิดขึ้นในอนาคตได้ตั้งแต่ขั้นตอนการออกแบบ

Testing

Monitoring

ทดสอบช่องโหว่ หรือ misconfiguration ภายใน API ก่อนทำขั้นตอน Production เช่น ตรวจสอบเบื้องต้นว่าผ่าน OWASP TOP 10 หรือไม่

ตรวจจับพฤติกรรมที่ผิดปกติ หรือตรวจสอบว่าถูกโจมตีผ่าน API อยู่หรือไม่ เช่น มี Request API จำนวนมาก หรือ Bypass Authentication

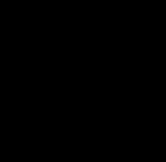

Discovery

The Akamai API Security Solution

สามารถค้นหา API ทั้งหมดที่องค์กรใช้ ตรวจจับการเปลี่ยนแปลงการตั้งค่าใน API และทำ network mapping

Posture Management

ตรวจสอบได้ว่า API ที่ค้นพบ มีโครงสร้างที่ถูกต้องหรือไม่ มีช่องโหว่ Token หรือ sensitive data บน API นั้นๆหรือไม่

Runtime Protection

สามารถตรวจสอบได้แบบ near real-time ในระหว่างทำ production เพื่อดูว่าโจมตีจากที่ใด API อะไร และรูปแบบไหน

Testing

มีโมดูล Active Testing ที่นำ production app มาทดสอบ โดยจะจำลองการโจมตี และคำนวณผลโจมตีออกมา ว่ามีช่องโหว่หรือไม่